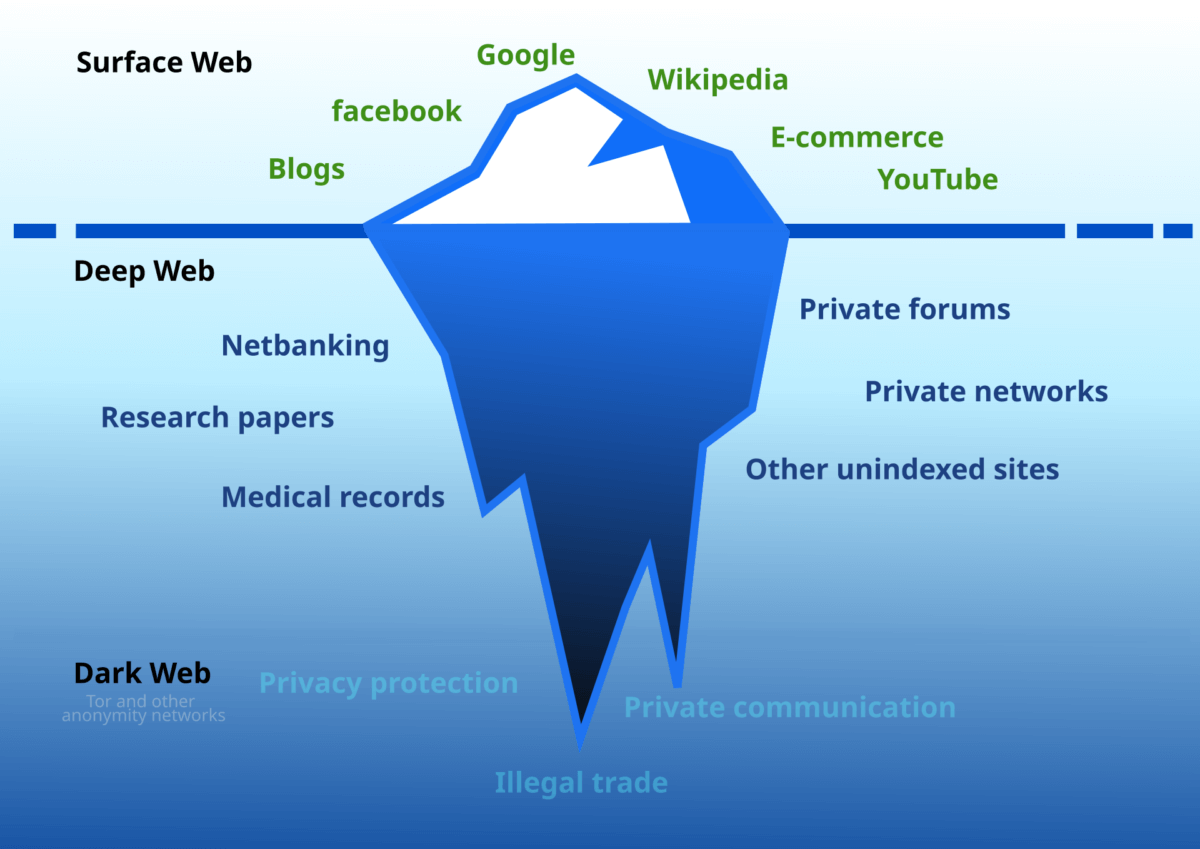

Web voidaan jakaa kerroksiin. On julkinen osa (clearnet tai surface web), jota käytämme ns. normaalina webinä. Sitten on suljettu deep web, jossa kaikki on salasanojen takana: sähköposti, verkkopankit, tiedostoholvit… ja alimpana on pahamainen darknet/dark web, jossa kaikki on salattua ja piilotettua. Darknet on yhtä vähän automaattisesti paha kuin webin, tai internetin, muutkaan kerrokset ovat.

Net vai web… ne ovat toistensa synonyymejä ja useimmiten vaikkapa darknet vastaan dark web riippuu siitä minkä termin kirjoittaja on itse oppinut ensin. Osa on jakavinaan ne samalla tavalla kuin internetin ja webin. Internet on koko paketti ja web on se osa internetiä, jota yleensä selaimella käytetään. Joten darknet olisi koko paketti ja dark web sitten sen web-tyyppinen osa. Minä olen täysin vakuuttunut, että tuo on vain jälkeenpäin kehitetty selitys ja aito syy on ensimmäiseksi mainittu: kumman on sattunut oppimaan.

Webin kerrokset

Jos unohdetaan ääriasiat ja median lööpit, niin noiden kolmen jako perustuu vain julkisuuden ja salauksen määrään.

Clearnetissä kaikki osoitteet ovat julkisia, pääsääntöisesti kuka vaan pääsee mihin tahansa ja jokaista voidaan seurata ja myös hyvin pitkälle myös tunnistaa. Sitä on usein verrattu toriin tai kauppapaikkaan (jossa on valvontakameroita joka paikassa ja poliisi partioi).

Deep web on suljettu alue. Joka paikkaan vaaditaan tunnistautuminen ja salasanat, mutta paikat ovat jotakuinkin julkisia. Tämä on muuten webin laajin alue, myös eniten käytetty. Sen voisi mieltää liikekeskusalueeksi, jossa on kulunvalvonta ja lukitut ovet. Ei pankkeihinkaan nykyään suoraan kävellä sisään.

Darknet on paikka, jossa ei ole helposti saatavilla olevia osoitteita, ei nimipalvelimia ja jokainen kulkija on salattu. Minä en tiedä mikä olisi sopiva vertaus sille. Se on vähän kuin korpimaata, jossa kukaan ei tunne toista ja jotta pääsisi jonnekin, täytyy olla tarkka kartta tai GPS-koordinaatit. Toiset ovat kuvanneet sitä, tarkoitushakuisesti, slummialueeksi, jossa katuvalot eivät toimi ja jokainen kulkee hattu silmillä omiin puuhiinsa hämäriin kauppoihin ja baareihin, jonne pääsee sisälle vain salaisella koputuksella ja tunnussanalla.

Darknetin naamiot

Koska darknetissä on vallalla äärimmäinen anonymiteetti, niin se on poikinut haittoja. Rikollisuutta ja kiusantekoa. Mutta koska anonymiteetti on lähes rikkomaton, niin se on myös kulkureitti heille, jotka eivät autoritäärisen hallinnon takia pysty toimimaan ja julkaisemaan julkisessa osassa webiä.

Snowden teki paljastuksensa darknetin kautta. Yhdysvaltoihin alkaa olla hankalaa päästä, jos on arvostellut liikaa Trumpia clearnetin puolella. Mutta jos tekeekin julkaisunsa darknetin kautta, niin edes NSA ei tiedä kuka on ollut asialla.

Kyllä. Suojaus on noin vahva. Poliisi on saanut kiinni dark webissä toimineita huumekauppiaita ja muita rikollisia, ja sulkenut kauppapaikkoja (ne ovat vain verkkokauppoja, mutta piilotettuja). Ei poliisi dark webiin valoa tuonut ja murtanut salauksia. He väärensivät servereitä ja muiluttivat rikollisille seurantatyökaluja.

Suomessa ei ole ihan niin synkkää vielä, että pitäisi piiloutua darknetin puolelle. Mutta se estää samantien Googlen, Metan ja muiden tekemän seurannan.

Onko se äärimmäinen työkalu? On omalla tavallaan, enkä usko olevani kovinkaan väärässä jos väitän, että darknetin työkaluja käyttävät sellaiset, joiden maailmankuvaan kuuluu eräällä tavalla äärimmäinen yksityisyys, jopa salailu. Joskus peräti pakkomielteen tasolla.

Minä olen alkanut käyttämään darknetiin liitettyjä työkaluja. Teen pääosin kaikki web-hakuni SearXNG:llä, joka ei sinällään ole osa darknetiä, mutta siinä on osia salatusta maailmasta – hyödynnän SearXNG:n kautta edelleen Googlea ja muita, mutta liikun metahakukoneen kautta, joka piilottaa IP:ni ja estää seurannan. Tekee se muutakin, kuten tarjoaa laajemman kattauksen hakutuloksia ilman mainoksia, mutta yksityisyyden säilyttäminen mahtuu paremmin tähän kontekstiin. Tai narratiiviin, jos halutaan viljellä lisää englismejä.

Narratiivi tarkoittaa kertomusta, ja mihin sillä pyritään. Mutta narratiivi kertomuksen tai juonen sijasta kuulostaa uskottavammalta, koska amerikkalaiset käyttävät sitä.

Käytän myös aika ajoin onion/tor-selainta. En etsiäkseni hämäriä asioita, vaan selvitellessäni esimerkiksi erilaisten tuotteiden hintoja tai lisäravinteiden (ihan oikeasti, aitojen lisäravinteiden; tuo ei ollut kiertoilmaisu) tarjontaa. En halua, että moiset ikkunashoppailut ja tuotetietojen etsimiset saastuttavat mainosnäytöillä muuta webin ja netin käyttöäni.

Pinnan alle ja takaisin pinnalle

Viime aikoina olen alkanut käyttämään Tor-selainta, joka sukeltaa ensin darknettiin ja tulee sitten pintaan clearnetin puolelle ennalta arvaamattomassa paikassa kuin digitaalinen silkkiuikku – piilottaen minut totaalisen tuntemattomaksi IP-numeroksi ilman seurantaa.

Onko minusta tullut foliohattuinen salaliittoteorioitsija, joka näkee hallituksen iso veli -järjestelmän joka paikassa? Toiselta puolen… valvontakameroita on joka paikassa ja Suomen nykyinen oikeistohallitus ajaa EU-tason oikeutta penkoa kaikkea ihmisten nettisisältöä. Lapsipornon nimissä tietysti, koska se on väite, jota vastaan ei voi taistella; samaa pohjaa siis kuin esittää jollekin kysymys oletko lakannut hakkaamasta vaimoasi. Siihen ei voi vastata.

Jos olisin salaliittofriikki, niin minusta ei olisi DNA-näytteitä tallessa, enkä käyttäisi joka paikassa tunnistettavaa nimimerkkiä tai jopa aitoa nimeä. Eikä ranteessa olisi kelloa, joka mittaa minusta kaiken mahdollisen, ja juoruaa tietonsa puhelimelle, jonka on aivan pakko ET phone home Amerikkoihin, enemmän tai vähemmän koko ajan.

Mutta olen lopun kyllästynyt korporaatioiden ahneuteen. Joten teen niille hieman kiusaa, aina kun se ei vaikeuta elämääni liikaa. On siinä vastaavaa ajattelua myös mukana kuin että en levitä enää omaa elämääni Facebookissa, vaan siihen minulla on Mastodon-instanssi. Ja turhanpäiväiset kuvat eivät enää ilmesty Instagramiin, vaan itse pyöritettyyn Pixelfediin.

Kevyt pohjustus tor-selaimeen ja onion-verkkoon

Kun tor-selaimella vierailee ihan tavallisella sivustolla, niin ensimmäiseksi selain etsii sopivimman entry noden, sisäänpääsyn mahdollistavan serverin, darknetin puolelle – oikeammin pitäisi puhua tor- tai onion-verkosta. Edelleenkin täytyy muistaa, että darknet ei tarkoita mitään muuta kuin anonymiteettiä. Sisäänpäästävä entry serveri saa tietoonsa sen IP:n, jolla olen liikkeellä, mutta ei sitä minne olen menossa.

Ja nyt tulee magia ja taikuus kuvioihin.

Sivuston url, johon olen menossa, salataan. Samaten minuun, tai selaimeeni, liittyvät tunnisteet piilotetaan. Sen jälkeen minut siirretään toiselle serverille, joka pistää siteen omille silmilleen, pyörii hetken ympyrää ja tuuppaa minut johonkin suuntaan tietämättä minne. Kolmas serveri on exit node. Se pullauttaa minut takaisin clearnetin julkiselle puolelle ja löydän itseni siltä sivustolta, jonne olin menossa.

Joskus voidaan pysyä koko ajan darknetin puolella. Silloin ollaan menossa onion-verkossa sellaiselle sivustolle, joka ei ole auringonvalossa clearnetissä, vaan pysyy koko matkan ja vielä kohdesivustonkin suhteen darknetin puolella. Nimipalvelimia ei käytetä, vaan se tieto on koodattu urliin.

Sivusto voidaan tehdä kokonaan darknetin puolelle, jolloin on pakko käyttää selainta, joka osaa onion-verkon salat – nimi tulee siitä, että salaus on kerroksittain kuin sipulissa, ja jos sitä alkaa kuorimaan, niin käteen jää pelkästään tyhjää ja silmissä on kyyneleet. Tai sitten sivusto voi peilata sisältönsä, tehdä mirrorin, julkiselta puolelta onioniin. Tai darknettiin, jos sitä niin haluaa kutsua.

BBC:n julkinen, clearnetin, url on https://www.bbc.com/ . Mutta jos haluan lukea BBC:n uutisia niin, että kukaan ei tiedä minun milloinkaan olleen siellä, niin voin käyttää tor-selainta ja mennäkin urliin https://www.bbcnewsd73hkzno2ini43t4gblxvycyac5aw4gnv7t2rccijh7745uqd.onion/

Eräänlaista satiirin tuoksua on siinä, että CIA:lla ja Facebookilla on tai on ollut mirrorit onion-verkossa. CIA:n ymmärrän, sillä jollakulla saattaa olla tarve lähestyä Amerikan keskustiedustelupalvelua salassa ja tunnistamattomana. Mutta se, että digimaailman ehdottomasti suurimmalla vakoilijalla, Metalla, on tai on ollut täydellisen anonymiteetin verkossa mirror, on jotain täysin käsittämätöntä.

Anonymiteetin kysymysmerkit

Nimettömyys on juurikin niin vahvaa kuin sen heikoin lenkki on. Toisin sanoen jos kävijä kuljettaa tunnistuksen tekevää cookieta, pikseliä tai javascriptiä, tai onion-kierroksen jälkeen kirjautuu aidoilla tunnuksilla, niin eihän siinä piiloon jää kuin aito IP. Se taasen on nykyään ehkä turhin mahdollinen seurantatapa, varsinkin puhelimilla. Suunnilleen joka kerta kun vaihdat mastoa vaikka Turun ja Helsingin välillä, niin IP muuttuu.

Joten tor/onion auttaa katkaisemaan vakoilun, jos huolehtii muistakin asioista.

tor-selaimen kiusat

En käytä onion-verkkoa ja tor-selainta päivittäisessä surffaamisessa. Syy on yksinkertainen. Se on hidas. Siis melkoisen hidas. Tai no, aivan tolkuttoman hidas. Kuten joku jossain totesi: se on kuin puristaisi raakaa finniä. Käytän sitä yleensä silloin kun tiedän olevani suuntaamassa arveluttaville sivuille. Enkä tarkoita arveluttavilla nyt pornoa (pro tip: videot ovat tuskaa tor-kierroksen kautta), vaan spämmiriskiä. Tuossakin kyse on ns. laillisesta liiketoiminnasta, koska jotakuinkin jokainen kauppa juoruaa käynnin ja oston Facebookille – olit Metan käyttäjä tai et.

Tor-selain ei oikein suostu muistamaan avattuja välilehtiä. Tai se muistaa ne, jos annetaan lupa, mutta lataa sisällön erikseen aivan jokainen kerta – koska se ketju, jolla on tultu alunperin sisään, on muuttunut. Minä käytän todella paljon välilehtiä, joten moinen vaikeuttaa elämääni turhan paljon.

Kolmas ongelma tulee evästeistä. Aika ajoin niistä on hyötyä, mutta koska niitä käytetään samalla seurantaan, tai voidaan käyttää, niin onionia käyttävät selaimet suhtautuvat cookiehin perin nihkeästi.

Luottamuksen ongelma

Minulla on käytössä SearXNG:n metahakukone. Olen hakujen suurkäyttäjä, ja nyt olen siirtynyt itsehostattuun SearXNG instanssiin ja suurelta osin hylännyt Googlen. Käytän sitä oikeastaan enää vain oikolukijana, kun haluan tarkistaa vaikka englanninkielisen sanan oikeinkirjoituksen. Siinä Google on nopein. Mutta muutoin menen aina osoitteeseen https://haku.eksis.eu.

SearXNG:n yksi kantava ajatus on yksityisyys. Se estää jokaisen hakukoneen näkemästä kävijän IP-osoitetta. Esitettävät kuvatkin menevät serverini proxyn kautta. Mutta haettavat asiat ja ihmisten aito IP näkyy kylläkin minulle. Joten kun hakusivuani käyttää joku muu, niin hänen on vain luotettava siihen, että en harrasta seurantaa ja vakoilua.

Voin vakuuttaa, että en edes osaisi profiloida, vaikka haluaisin. Mutta tuossakin kyse on luottamuksesta.

Hakusanoja ei pysty piilottamaan. Ne näkyvät minulle aina, jos penkoisin serverin logeja. Sen sijaan IP:n pystyy meikkaamaan niin, että se ei edes teoriassa kerro minulle kuka, missä ja mistä. Siihen on kaksi tapaa: VPN tai tor/onion.

Ylläpitäjän tuska

Minulla on ohjeet miten tehdä oma VPN-palvelu. Urakkana helppo, mutta maksaa noin 5 euroa kuukaudessa. Se kannattaa maksaa, jos käyttää julkisia wifi-verkkoja. Se on tosin aika harvinaista Suomessa, jos omistaa laskuliittymän. Prepaid-käyttäjillä taasen yleisempää.

Ymmärtääkseni pystyisin säätämään SearXNG:n niin, että siihen pääsisi onion-osoitteella tai ainakin torin kautta. Olin jo tekemässä sitä, puhtaasti uteliaisuudesta, mutta sitten pakitin. Syy oli hyvin pitkälle se, että tor-exit nodet, eli se mistä noustaan darknetistä clearnettiin, ovat ylläpidollinen ongelma. Aivan samoin kuin VPN-palvelut. Nyt tarkoitan ylläpidollisella ongelmalla kohteen elämää, en itse exit nodea.

Vaikka exit nodeille ja tor-verkolle ylipäätään on hyväksyttävä ja hyödyllinen käyttötarkoitus, niin saapuvan liikenteen ylläpitäjälle ne näkyvät käytännössä aina negatiivisessa valossa. Niitä käyttää haittaliikenne, jotka yrittävät joko murtautua sivustolle tai tehdä jotain muuta kiusaa.

Minä blokkasin yhdessä vaiheessa kaiken liikenteen, joka saapui tor exiteistä. En ollut tavannut yhtään ainutta kertaa, jolloin kävijällä olisi ollut sivuston tavanomainen käyttö mielessä.

SearXNG on ehkä poikkeus. Sitä ei esimerkiksi pysty murtautumalla valjastamaan roskapostittajaksi. Mutta samaan aikaan jouduin ottamaan rate limiterin käyttöön bottien takia.

Suomessa ei asioiden hakeminen sinällään ole laitonta, mutta on pari poikkeusta. Kuten osa lapsipornon hakemisesta. Mutta enemmältikin kriminalisointi koskee löydettyjen asioiden käyttöä kuin itse hakua.

Mutta haku tehdään minun serverini IP-osoitteella. Vaikka minua on mahdotonta syyttää siitä, että järjestelmäni toimii ikäänkuin proxynä välissä, niin mahdolliset bannit ja estot koskisivat kuitenkin minun hakukonettani ja sen IP-osoitetta.

Minä, ja järjestelmäni, olisimme silloin kilpimiehinä suojaamassa jotain nimetöntä, joka tekee asioita, joita ei pitäisi tehdä. Minä olisin valokeilassa.

En pidä tuosta ajatuksesta yhtään. Joten niin kauan kun epäilyjäni ei pystytä hälventämään, niin en salli suoraa onion-käyttöä.

Onko tuossa kaksinaismoralismin hajua, koska kuitenkin päästän VPN-käyttäjät ja tor exitistä saapuvat, enkä tiedä heistäkään mitään? Kyllä on. Mutta niillä työkaluilla mennään mitä on, ja käytän omaa uhkakuva-analyysiäni työkalujen valikoimiseen siihen asti, että joku osoittaa muun ratkaisumallin.

Bridge (ja luottamus)

Tor-selainten kohdalla usein mainitaan, että omaa IP:tä ei tulisi piilottaa VPN:llä. Tuo perustuu taas kerran luottamukseen tai sen puutteeseen. Eräänlainen fakta on, että monet VPN-palvelut myyvät asiakkaidensa tietoja. He tietävät mikä IP on saapunut ja minne on mennyt. Siksi on parempi saapua entryyn omalla IP:llä, koska se ensimmäinen onionin serveri (kutsutaan vahdiksi, guard) toki tietää myös saapumis-IP:n, mutta ei minne ollaan menossa.

Minulla taasen on tuossa myös luotto-ongelma. Minun pitäisi antaa tieto sellaiselle serverille, jota en tunne ja joka ei ole minkäänlaisen virallisen valvonnan piirissä. En myöskään käytä Googlen nimipalvelimia, vaan EU-DNS:ää. Joskus tuttu uhka on parempi vaihtoehto kuin tuntematon, joka tässä tarkoittaa, että ehkä kuitenkin haluan mennä seurannan kanssa kohteeseen, kuin tuntemattomalla systeemillä.

Minä voin luottaa käyttämääni VPS:ään. Siksi, että se on minun. Omaa DNS-serveriä en sentään tee, mutta luotan sen valvonnassa EU:hun. Sen sijaan en luota Googleen, ja vielä vähemmän USA:n nykyhallintoon, joka on hyvin taipuvainen myymään kaiken IT-megoille (tai kokoluokaltaan ne ovat jo ylittäneet gigatasonkin, ja ovat teraluokkaa).

Päätin noudattaa samaa politiikkaa entry pointin kanssa, eli sen serverin suhteen, josta sukelletaan darknetiin, tor/onion-verkon puolelle. Teen oman. Eipähän tarvitse pohtia luottamusasioita.

Otin käyttöön bridgen. Bridge on oikeastaan ihan sama kuin entry yhdellä erolla: se ei ole julkinen, joten sitä ei näy missään listoissa tai hakemistoissa. Sitä ei pysty myöskään käyttämään suorasn vain saapumalla paikalle. Hyvin pitkälle vastaava kuin SearXNG-sivustoni kanssa. Se on julkinen merkityksessä, että pääsyä ei estetä. Mutta yksityinen, koska se ei julista olevansa saatavilla.

Miksi sitten en tehnyt samantien julkista? Rahan ja resurssien takia. Minä maksan tämän leikin, enkä riskeeraa samalla serverillä olevien sivustojeni toimivuutta onion/tor-bridgen eduksi. Plus tein sen ensisijaisesti itselleni. Mahdolliset muut käyttäjät pääsevät siivellä.

Voin laittaa IP:n julkiseksi. Käytetty portti näkyy esimerkeissäni. Niillä ei pääse sisään, vaikka yrittäisi. Mutta jos haluat kokeilla, eikä kiinnosta tuntemattomat serverit (tosin suurella todennäköisyydellä olen sinulle myöskin tuntematon), niin kysy bridge-tiedot. Yleensä vastaan, ainakin jos osaat suomea.

Tarkista sopimukset

Bridgen tai entry noden perustaminen on pääsääntöisesti sallittua jokaisella ISP:llä. Sen sijaan exitin perustaminen voikin olla kiellettyä. Mutta bridge ei ole exit – sekin voi herättää ISP:n kiinnostuksen, jos tor-liikenne on erityisen suurta. Exit herättää useimmiten ISP:n nopeasti.

Bridge ja entry välittävät liikenteen tor-verkkoon, sinne darknetin puolella. Se on siellä näkymättömissä häiritsemättä ketään – aina tarvitaan kolme serveriä, ennenkuin päästään perille ja bridge/entry ovat se ensimmäinen.

Exit sen sijaan syöttää liikenteen kohteeseen ja koko trafiikki näkyy entryn IP-osoitteena. Joten vaikka se on vain välittäjä, niin kohteelle entry on se mikä tulee sisälle. Faktanomainen totuus on, että iso osa liikenteestä on haittaliikennettä. Siitä lähtee samantien abuse ilmoitus ISP:lle, jolla on läpi koko sivistyneen, ja sivistymättömämmänkin, maailman de facto lakisääteinen velvoite ottaa vastaan abuse-mailit, ja kunnolliset jopa reagoivat siihen.

Kun eivät reagoi, niin muu digimaailma bannaa ja sulkee moisen ISP:n yhteyksien ulkopuolelle hyvin nopeasti.

Abuse-mailien käsittely maksaa ISP:lle ja aiheuttaa muutoinkin mainehaittaa. Siitä seuraa nopeasti se, että exit noden ylläpitäjä saa äkkiä vähintään sopimuksen irtisanomisilmoituksen ja pahimmassa tapauksessa syytteet milloin mistäkin digirikoksesta.

Tuo on ehkä suurin syy, rahan lisäksi, miksi exit nodeja on niin vähän, mutta bridgejä, entryjä ja ja toisena serverinä ketjussa olevia releitä enemmän.

Mutta kuten mainittua, niin bridgen avaaminen on pääsääntöisesti sallittua.

Bridgen asennus

Työ alkaa tutulla tavalla. Asennetaan tarvittavat kilkkeet.

❯ Näytä koodi

sudo apt update

sudo apt install -y tor obfs4proxytor mahdollistaa verkon, mutta ofbs4proxy on jännempi tapaus – varsinkin jos sitä heijastaa antipatioihini tor-liikennettä kohtaan. VPN juoruaa olevansa VPN-liikennettä. Siksi esimerkiksi virittämätön OpenVPN on triviaalisen helppoa havaita kohteessa ja jopa estää. Tor-liikenne tunnistautuu myös. Mutta ofbs4proxy piilottaa tuon niin, että liikenne näyttää ihan tavalliselta 443 portin asioilta. Se on perustemppu ohittamaan kohdepalvelimien tor-esto.

Miksikö tein sen, vaikka ylläpitäjänä kiukuttelen samasta? Koska tarvitsen bridgeäni juurikin selailuun, enkä ole menossa rikkomaan ja tuhrimaan muiden paikkoja. Ja exit node enemmän vastaa siitä, että estetäänkö tor vai ei.

Asetukset täytyy laittaa kuntoon:

❯ Näytä koodi

nano /etc/tor/torrcKoko tiedosto on kommentoitu, joten helpompaa on kopioida ja liittää käytettävät asetukset esimerkiksi tiedoston alkuun, kuin alkaa etsimään ja poistamaan kommentointeja yksi kerrallaan.

❯ Näytä koodi

# Private obfs4 bridge config

RunAsDaemon 1

DataDirectory /var/lib/tor

# Bridge mode, älä julkaise julkisiin hakemistoihin

BridgeRelay 1

PublishServerDescriptor 0

# ORPort (Torin sisäinen)

ORPort 9001

# ExtORPort tarvitaan PT:lle (ja tilastoille)

ExtORPort auto

# obfs4 transport

ServerTransportPlugin obfs4 exec /usr/bin/obfs4proxy

ServerTransportListenAddr obfs4 0.0.0.0:8443

# muistivaraus

MaxMemInQueues 512 MB

# rajaa kaistaa

RelayBandwidthRate 200 KBytes

RelayBandwidthBurst 400 KBytes

# logit

Log notice file /var/log/tor/notices.log- tuosta puuttuu ylläpitäjän email. En jaksanut vaivautua laittamaan sitä, koska tämä ei ole julkiseksi mainittu bridge. Mutta jos laittaisin, niin yksityisyysajattelun kautta en voisi käyttää normaaleja sähköpostiosoitteitani, vaan pitäisi avata uusi gmail- tai proton-osoite pelkästään tätä varten.

- käytettävää kaistaa kannattanee kuristaa, jotta ei joku aamu herää ilmoitukseen, että VPS:ää on rajoitettu. Minulla ei ole näkemystä ”oikeista” arvoista, mutta 200/400 KB löysin etsiessäni.

MaxMemInQueueskannattaa määritellä. Muutoin tor nappaa jonkun 80% rammista. Ei se varmaan kertalaakista sitä ota, vaan käyttää ottamaansa määrää kunnes se tulee täyteen, ja alkaa sitten heivasmaan vanhemmasta päästä. Jokin cachen kaltainen osa. Minulle se, että varattiin päälle 6 gigaa, olisi ollut jossain vaiheessa katastrofi. Minulla on käytössä myös Varnish, ja se vie omaa cacheaan varten melkoisen siivun. Minulla ei ole varsinaista näkemystä 512 MB arvoon. Kunhan vaan tuntui sellaiselta, johon minulla oli varaa ilman, että muut asiat kärsivät tai swap alkaa kasvamaan hallitsemattomasti.

Kun serverillä on jo liikennettä porttiin 443, niin sitä ei voida hyödyntää. Joten käytän bridgeäni julkisen maailman suuntaan portilla 8443. Se voi olla mikä tahansa, mutta jos käyttää alempia portteja, alle 1024, niin joutuu tekemän säätöjä – SearXNG (ja miksei mikä tahansa hakukone) löytää ohjeet, jos tarvitset

Palomuuri lienee syytä asettaa myös.

❯ Näytä koodi

sudo ufw allow 8443/tcp # obfs4 portti

sudo ufw allow 9001/tcp # ORPort (voi olla tarpeen Torin sisäiseen käyttöön)

sudo ufw status verboseTor on otettava käyttöön:

❯ Näytä koodi

systemctl enable --now tor.serviceLogit kertovat, jos on ongelmia.

❯ Näytä koodi

journalctl -u tor -fMinulla oli, AppArmorin kanssa. Mutta se ei johtunut Torin käytöstä, vaan oli ollut jo yli puoli vuotta naamallaan. MariaDB:n kanssa oli tapahtunut jotain. Syystä, jota en tiedä enkä ymmärrä, niin torin käyttöönotto toi sen esille. Sain tilanteen korjattua ahkeralla kopypeistaamisella, mutta en täysin ymmärrä mitä tein. Johtunee myös siitä, että en edes tajua AppArmorin roolia ja tehtävää.

Bridgen käyttöönotto

Ottaaksesi bridgen käyttöön tarvitset sen tiedot. Julkiset bridget ilmoittavat ne, mutta omassa pitää kaivaa ne itse esille. Sille on olemassa oma tiedostonsa:

❯ Näytä koodi

cat /var/lib/tor/pt_state/obfs4_bridgeline.txtTuon antama syöte on… hieman vajaa:

❯ Näytä koodi

# Before distributing this Bridge, edit the placeholder fields

# to contain the actual values:

# <IP ADDRESS> - The public IP address of your obfs4 bridge.

# <PORT> - The TCP/IP port of your obfs4 bridge.

# <FINGERPRINT> - The bridge's fingerprint.

Bridge obfs4 <IP ADDRESS>:<PORT> <FINGERPRINT> cert=<esitetään-pahuksesti-merkkejä> iat-mode=0Joudut lisäämään IP:n ja portin, jotka toki tiedät, sekä fingerprintin. Sen löydät ihan eri paikasta:

❯ Näytä koodi

sudo awk '{print $2}' /var/lib/tor/fingerprintTällä komentosarjalla saat kuitenkin suoraan tuon litanian valmiiksi asti, kunhan laitat ensin IP:n ja portin kohdalleen:

❯ Näytä koodi

IP=123.456.78.9; PORT=8443

FP=$(sudo awk '{print $2}' /var/lib/tor/fingerprint)

CERT=$(awk '{for(i=1;i<=NF;i++) if ($i ~ /^cert=/) {print $i; exit}}' /var/lib/tor/pt_state/obfs4_bridgeline*.txt)

echo "obfs4 ${IP}:${PORT} ${FP} ${CERT} iat-mode=0"- en laittanut yleensä olevaa alkua Bridge, koska Tails Linux ei tykännut siitä, eikä muistaakseni myöskään Onion Browser

Muutama asia on syytä varmuuskopioida.

- DataDirectory

❯ Näytä koodi

sudo tar -czf /root/tor-datadir-backup-$(date +%F).tgz -C /var/lib tor- obfs4/bridgeline-mallit

❯ Näytä koodi

sudo tar -czf /root/tor-pt-state-backup-$(date +%F).tgz -C /var/lib/tor pt_state- fingerprint ja muut avaimet

❯ Näytä koodi

sudo cp /var/lib/tor/fingerprint /root/Mitä sitten?

Noilla ei tee yksinään vielä mitään. Tarvitset selaimen, joka osaa tor-asiat. iPadissä sellainen olisi Onion Browser (tosin kukaan yksityisyyskiihkoilija ei tulisi lähellekään Applen tuotteita; jostain syystä kiinalaiset kuitenkin aika ajoin kelpaavat). Mutta jos etsii tor+selain, niin eiköhän löydy vaihtoehtoja.

Jos omistaa läppärin, joka buuttaa muistitikulta tai muistikortilta, niin googleta Tails Linux. Se ei talleta mitään minnekään, ellet halua, ja on oikeastaan vain selain ja pari perustyökalua. Joten sillä pääsee tor-verkkoon, sinne pahamaineiseen darknetiin, ja kun olet valmis ja sammutat koneesi, niin mitään jälkiä selailustasi ei jää minnekään (kotiverkkoasi ja wifiäsi voidaan kylläkin salakuunnella…).

Mutta muutoin tuo on vaihtoehto, jos käytät vierasta konetta selailuun – kunhan se suostuu buuttaamaan ulkoiselta muistilta. Kiitos kysymästä – en tiedä toimivatko verkkopankit, Kanta jne. sillä. En ole kokeillut. Mutta pahoin pelkään, että tor-verkko on estetty.